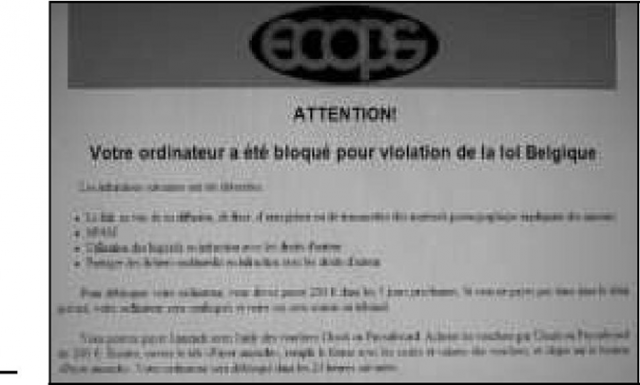

J'ai choppé ce virus,la procédure expliquée au post #1 est efficace. C'est d'ailleurs la même qui est reprise sur le site de la police fédérale (la vraie!).

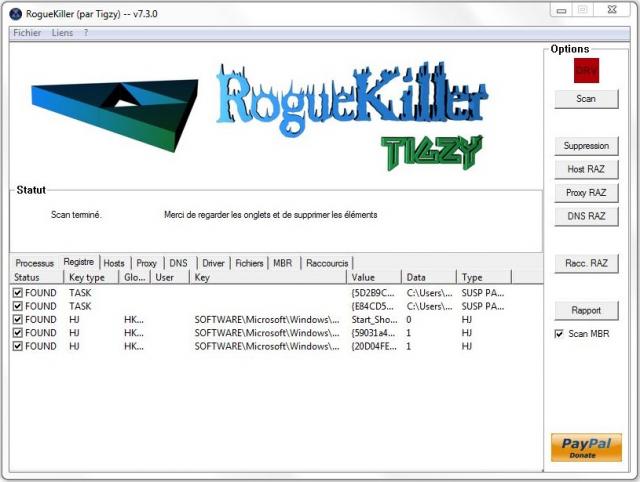

Pour Roguekiller,il est inoffensif pour votre pc mais par contre efficace contre les rogue et leurs désinfections . (Un rogue est un faux logiciel de protection qui prétend que votre ordi est infecté, en général, un faux antivirus apparaît qui fait un scan (très rapide) et affiche des détections qui sont fausses.

Le but est de vous faire acheter ce faux antivirus.)

Mon pc refonctionne comme avant,quelle idée de regarder des sites de cul!!!

Et surtout n'oubliez pas vos MAJ!!!!